SCURITY SYSTEM

Pada zaman informasi saat ini, kebutuhan teknologi khususnya computer sangat meningkat dari tahun ketahun

untuk mempermudah pekerjaan manusia, perkembangan ini juga diikuti dengan beberapa penelitian yang merupakan munculnya

pertama kali berkembangnya tindakan criminal informasi yang terjadi pada komputer.

Security system adalah suatu system atau mekanisme yang dirancang sedemikian rupa yang digunakan untuk mengamankan

sebuah perangkat hardware atau software pada sebuah computer.

Pada zaman informasi saat ini, kebutuhan teknologi khususnya computer sangat meningkat dari tahun ketahun

untuk mempermudah pekerjaan manusia, perkembangan ini juga diikuti dengan beberapa penelitian yang merupakan munculnya

pertama kali berkembangnya tindakan criminal informasi yang terjadi pada komputer.

Security system adalah suatu system atau mekanisme yang dirancang sedemikian rupa yang digunakan untuk mengamankan

sebuah perangkat hardware atau software pada sebuah computer.

1. Pengertian

Security

system adalah suatu system atau mekanisme yang dirancang sedemikian

rupa yang digunakan untuk mengamankan sebuah perangkat hardware atau

software pada sebuah computer.

Pada

zaman informasi saat ini, kebutuhan teknologi khususnya computer sangat

meningkat dari tahun ketahun untuk mempermudah pekerjaan manusia,

perkembangan ini juga diikuti dengan beberapa penelitian yang merupakan

munculnya pertama kali berkembangnya tindakan criminal informasi yang

terjadi pada komputer.

Dari

data statistik menunjukkan bahwa serangan computer telah meledak sampai

pada worldwide dari tahun ke tahun, yang banyak sangat merugikan si

korban, yang mana kejadiaan ini sangat rentan bagi computer yang

terhubung pada suatu jaringan LAN,WAN, dan yang pasti Internet. Si

attacker biasanya menyerang suatu system computer yang mempunyai banyak

kelemahan dalam proteksi database nya.

Dalam

dunia computer, tak ada suatu system pun yang aman 100%, pasti ada

setiap kelemahan-kelemahan tertentu yang tersembunyi, yang bisa

diexploit. Dan yang hanya bisa dilakukan oleh User adalah untuk

meminimalisir setiap kelemahan yang ada pada sebuah computer, oleh

karena itu dibutuhkan sebuah system security yang mana telah disediakan

oleh banyak developer ataupun vendor-vendor tertentu berupa bayar

ataupun gratis.

2. Penyebab kejahatan computer

Beberapa hal yang menjadikan kejahatan komputer terus terjadi dan cenderung meningkat adalah sebagai berikut :

- Meningkatnya pengguna komputer dan internet

- Banyaknya

software yang pada awalnya digunakan untuk melakukan audit sebuah

system dengan cara mencari kelemahan dan celah yang mungkin ada

disalahgunakan untuk melakukan scanning system orang lain.

- Banyaknya

software-software untuk melakukan probe dan penyusupan yang

tersedia di Internet dan bisa di download secara gratis.

- Meningkatnya kemampuan pengguna komputer dan internet

- Desentralisasi server sehingga lebih banyak system yang harus ditangani, sementara SDM terbatas.

- Kurangnya hukum yang mengatur kejahatan komputer.

3. Aspek-aspek dan Prinsip Keamanan Komputer

1. ARBIL

Model

ARBIL (Asset and Risk Based Infosec Lifecycle) adalah perwakilan dari

roda kehidupan kemanan informasi yang bisa bekerja pada setiap

organisasi yang memerlukan rencana kemanan yang komperensif dan strategi

managemen resiko untuk informasinya. Model ini menceritakan tentang

proteksi, managemen, perlakuan, dan kelemahan. Seperti gambar dibawah

ini:

Keterangan untuk lingkaran bagian luar:

· Understand, berarti mendapatkan pemahaman dari misi sebuah organisasi ; layanan , tempat, orang dll

· Collect,

berarti memilih informasi yang penting tentang pengorganisasian, dan

sumber grup, termasuk orang-orang, tipe data, perhitungan, dan tempat

pengontrolan.

· Assess(menaksir/menilai),

berarti memulai dengan informasi-informasi yang strategis, perhitungan

setiap arsitektur, dan menetapkan siap, apa, kapan, dimana, kenapa, dan

bagaimana mereka berkaitan dengan tujuan organisasi.

· Audit,

maksudnya, ketika kita sudah memahami lingkngan sekitar dan

sumber-sumber yang ada, laksanakan audit (tataan) yang komperensif dari

lingkungan dan sumber-sumber yang ada menuju bentuk-bentuk security dan

kelangsungan hidup keamanan dan kontrol.

· Implement.

Berarti ketika rencana yang benar telah dipilih, kemudian waktunya,

memasangnya atau menggunakan sistem keamanan tersebut.

· Manage,

berarti, jika langfkah-langkah diatas telah dilaksanakan maka tahap

berikutnya kita harus memeliharanya dengan prinsip pada lingkaran bagian

dalamnya, jadi ini merupakan proses yang berkelanjutan setelah

lingkaran atas sudah clear, maka berlanjut dengan proses lingkaran bawah

Keterangan untuk bagian dalam:

· Safeguard, berarti memasang pengaman-proses, prosedure, administrasi, hardware, dan software disekitar aset.

· Monitor,

berarti meng-audit (menata) dan log sistem data dan bahaya-bahaya, yang

kemudian menilai informasi yang sedang berjalan dan peristiwa-peristiwa

keamanan.

· React, berarti ketika suatu kejadian terdeteksi, maka, akan memulai pertahanan dan recovering tepat waktu.

· Defend, berarti reaksi langkah yang dibutuhkan untuk meringankan kerusakan yang akan terjadi pada aset.

· Recover,

berarti memperkirakan sebuah kerusakan, memulai pengukuran pemulihan,

dan memperkirakan kembali keamanan apa yang akan diberi kepada insident

yang terjadi.

2. Inti dari keamanan komputer adalah melindungi komputer dengan tujuan mengamankan informasi yang berada di dalamnya. Keamanan komputer sendiri meliputi beberapa aspek , antara lain :

- Privacy,

adalah sesuatu yang bersifat rahasia(provate). Intinya adalah

pencegahan agar informasi tersebut tidak diakses oleh orang yang

tidak berhak. Contohnya adalah email atau file-file lain yang tidak

boleh dibaca orang lain meskipun oleh administrator. Pencegahan

yang mungkin dilakukan adalah dengan menggunakan teknologi

enksripsi, jadi hanya pemilik informasi yang dapat mengetahui

informasi yang sesungguhnya.

- Confidentiality, merupakan

data yang diberikan ke pihak lain untuk tujuan khusus tetapi tetap

dijaga penyebarannya. Contohnya data yang bersifat pribadi seperti

: nama, alamat, no ktp, telpon dan sebagainya. Confidentiality

akan terlihat apabila diminta untuk membuktikan kejahatan

seseorang, apakah pemegang informasi akan memberikan infomasinya

kepada orang yang memintanya atau menjaga klientnya.

- Integrity,

penekanannya adalah sebuah informasi tidak boleh diubah kecuali

oleh pemilik informasi. Terkadang data yang telah terenskripsipun

tidak terjaga integritasnya karena ada kemungkinan chpertext dari

enkripsi tersebut berubah. Contoh : Penyerangan Integritas ketika

sebuah email dikirimkan ditengah jalan disadap dan diganti isinya,

sehingga email yang sampai ketujuan sudah berubah.

- Autentication,

ini akan dilakukan sewaktu user login dengan menggunakan nama user

dan passwordnya, apakah cocok atau tidak, jika cocok diterima dan

tidak akan ditolak. Ini biasanya berhubungan dengan hak akses

seseorang, apakah dia pengakses yang sah atau tidak.

- Availability,

aspek ini berkaitan dengan apakah sebuah data tersedia saat

dibutuhkan/diperlukan. Apabila sebuah data atau informasi terlalu

ketat pengamanannya akan menyulitkan dalam akses data tersebut.

Disamping itu akses yang lambat juga menghambat terpenuhnya aspe

availability. Serangan yang sering dilakukan pada aspek ini adalah

denial of service (DoS), yaitu penggagalan service sewaktu adanya

permintaan data sehingga komputer tidak bisa melayaninya. Contoh lain

dari denial of service ini adalah mengirimkan request yang

berlebihan sehingga menyebabkan komputer tidak bisa lagi menampung

beban tersebut dan akhirnya komputer down.

4. Fungsi Security System

Ada beberapa hal yang bisa menjawab pertanyaan mengapa kita perlu mengamankan sistem komputer, antara lain :

1. Menghindari resiko penyusupan,

kita harus memastikan bahwa system tidak kemasukaan penyusup yang bisa

membaca, menulis dan menjalankan program-program yang bisa mengganggu

atau menghancurkan system kita.

2. Mengurangi resiko ancaman, hal ini biasa berlaku di institusi dan perusahaan swasta. Ada beberapa macam penyusup yang bisa menyerang system yang kita miliki, antara lain :

a. Si Ingin Tahu, jenis penyusup ini pada dasarnya tertarik menemukan jenis system yang kita gunakan.

b. Si Perusak, jenis penyusup ini ingin merusak system yang kita gunakan atau mengubah tampilan layar yang kita buat.

c. Menyusup untuk popularitas,

penyusup ini menggunakan system kita untuk mencapai popularitas dia

sendiri, semakin tinggi system keamanan yang kita buat, semakin membuat

dia penasaran. Jika dia berhasil masuk kesistem kita maka merupakan

sarana bagi dia untuk mempromosikan diri.

d. Si Pesaing,

penyusup ini lebih tertarik pada data yang ada dalam system yang kita

miliki, karena dia menganggap kita memiliki sesuatu yang dapat

mengguntungkan dia secara finansial atau malah merugikan dia (penyusup).

3. Melindungi system dari kerentanan,

keretanan akan menjadikan system kita berpotensi untuk memberikan akses

yang tidak diizinkan bagi orang lain yang tidak berhak.

5. Element-Element Keamanan Komputer

A. Kriptografi

Element

pertama dalam kamanan computer adalah kriptografi, kriptografi adalah

sebuah proses dimana meng-enkript sebuah pesan yang bisa dipahami

menjadi pesan yang tidak dimengerti. Atau aman.

Ada 2 jenis algoritma pada kriptografi yaitu

- Alogritma Simetri dan

- Algoritma Asimetri.

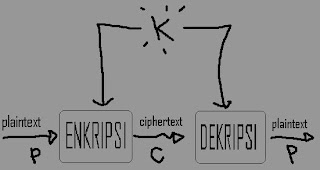

Algoritma

Simetri (algoritma konvensional) adalah algoritma yang menggunakan

kunci enkripsi dan kunci dekripsi yang sama,seperti gambar:

Dari gambar diatas menunjukkan bahwa plaintext dienkrip dengan dan didekrip dengan kunci yang sama

Algoritma

Asimetri (kunci public) adalah algoritma ang didesain sedemikian hingga

kunci untuk enkripsi berbeda dengan kunci dekripsi. Dalam system ini,

kunci enkripsi disebut kunci public, sedangkan kunci dekripsi sering

disebut kunci privat.

B. Password/ Key

Kriptografi

bisa terdiri dari password. Dalam kemanan computer password adalah

sesuatu yang sangat rahasia bagi usernya, karena password akan membuka

sesuatu file atau pesan atau bias jadi program yang bersifat rahasia.

Dalam membuat password tidak harus hanya menggunakan huruf atau angka

saja, tapi lebiha baik mengkombinasikan huruf, angka bahkan symbol

tertentu sehingga membuat lebih kuat, yang akan memebuat seorang

attacker akan susah menebak bahkan membutuhkan waktu yang sangat lama

untuk meng-crack nya.

C. Random number generator (RNG)

Random

number generator (RNG) atau pembangkit bilangan acak, kerap kali

diimplementasikan di dalam berbagai algoritma kriptografi. Contohnya

saja pada algoritma kriptografi Deffie-Helman yang memerlukan bilangan

prima sebagai input. Cara yang paling efektif untuk mendapatkan suatu

bilangan prima acak adalah dengan cara melakukan pembangkitan bilangan

acak kemudian mengetes apakah bilangan yang dibangkitkan itu berupa

bilangan acak atau tidak.

Sekarang pertanyaannya adalah……apa algoritma untuk melakukan pembangkitan bilangan acak tersebut? kita dapat menggunakan rand() atau Math.Random() pada C++ atau System.Random pada C# (red. C sharp) atau java.util.Random pada Java.

Namun, jika kita memeriksa algoritma yang digunakan oleh fungsi-fungsi

tersebut, kita akan menemukan bahwa itu adalah RNG yang lambat…..masih

ada cara untuk mempercepatnya beberapa CPU clock cylces…lagipula

baru-baru ini ditemukan security flaw pada fungsi rand() sehingga

bilangan acak ini dapat dibangkitkan kembali (artinya tidak benar-benar

acak) dan ini merupakan ancaman yang serius untuk dunia kriptografi.

6. Software Perlindungan Komputer

1. Antivirus

Antivirus

adalah sebuah program computer yang digunakan untuk memeriksa file-file

dengan tujuan mengidentifikasi dan menghapus virus komputer dan malware

lainnya.

Pada saat ini ada tiga jenis teknologi antivirus yang lazim digunakan:

· Serach engine

Database

yang berisi rangkain kode sekuensial dari virus yang telah diketahui

sebelumnya (atau sering disebut vitus signature atau string). Jika

sebuah virus baru ditemukan maka database akan di-update denngan

signature lain yang dimiliki hanya oleh virus

tersebut dan tidak terdapat di dalam program lainnya. Hal ini, dapat

dilakukan tanpa memerlukan pemahaman yang lebih jauh mengenai virus

tersebut.

· Monitor

Monitor

adalah program yang bersifat tunggal (bersifat residen) didalam memori

computer untuk secara terus-menerus memonitor fungsi dari operasi yang

bekerja. Pendeteksian sebuah virus dilakukan dengan memonitor

fungsi-fungsi yang didndikasikan berbahaya dan memeliki sifat seperti

sebuah virus, seperti merubah isi file dari sebuah file yang executable

dan tindakan-tindakan yang mem-bypass system operasi

· Integrity Checkers

Integrity

checker adalah program yang mampu mendeteksi objek executable lain yang

telah dimodifikasi dan mendeteksi infeksi dari sebuah virus. Teknik ini

bekerja dengan cara menghitung checksum dari kode-kode program yang

executable dan menyimpannya didalam sebuah database. Kemudian secara

periodik checksum dari program-program tersebut akan dihitung ulang dan

dibandingkan dengan database checksum tersebut.

7. Teknik Sederhana Perlindungan Komputer

A. Stop aksi virus, karma kebanyakan 85% virus di Indonesia, dan 65 % virus dari luar negeri menggunakan VB. Program dr VB akan berjalan dengan jika ada modul “msvbvm60.dll”. untuk tidak memlumpuhkan aplikasi bukan virus yang terbuat dari VB, maka modul terebut di re-name saja, dengan cara:

· Buka notepad, dan ketik: ren C:\windows\system32\msvbvm60.dll 11111msvbvm60.dll

· Save dengan nama :vbren.bat, dan disimpan di direktory C:\windows\

· Kemudian, buat satu lagi untuk mere-name nya lagi jika ada program VB bukan virus yang akan beroperasi ren C:\windows\system32\11111msvbvm60.dll msvbvm60.dll , save dengan nama vbfix.bat.

B. Matikan autoplay. Caranya :

· Pada Run ketik gpedit.msc

· Buka bagian Computer Configuration – Adminitrative Template – System

· Cari “Turn off Autoplay”. Double click, beri tanda “Enable”, dan pilihan berikutnya click “All Drive”.

· Lakukan yang sama pada “User Configuration” nya.

C. Menutup port USB, cara ini dilakukan bagi user yang menutup

setiap kemungkinan virus masuk ke komputernya, yaitu menutup port USB,

ada beberapa cara seperti dengan menutup port melalui BIOS pada versi

terbaru dan jangan lupa memberi password BIOS tersebut sehingga tidak

ada user lainnya yang merubahnya. Cara lain, yaitu pada registry:

· Ketik regedit pada RUN

· klik HKEY_LOCAL_MACHINE- SYSTEM- currentControlSet-services-USBTOR

· double klik dan ubah nilai dari 3 menjadi 4

D. Install antivirus

Dalam

seperangkat computer minimal ada satu buah antivirus terinstall di

dalamnya. Terserah antivirus yang mana di pakai oleh user, yang pasti

harus lah up-2-date off-line ataupun on-line, karena perkembangan dan

pembuatan virus semakin berkembang di Indonesia maupun di luar negeri.

Seperti

antivirus : AVG, Avira, Bit Defender, Kaspersky, Norton, Panda, dll.

Atau antivirus buatan local seperti Pcmav, Ansav, SMP, dll.

.jpg)

.jpg)